Как только сетевой администратор определил стратегию защиты - Базу Правил и параметры объектов (сети, услуги, адреса компьютеров и пользователей), используемых в правилах, стратегия преобразуется в Инспекционный Сценарий. Инспекционный Код, генерируемый из Инспекционного Сценария, передается затем по защищенному каналу от Станции Управления CheckPoint FireWallЦ1, поддерживающей базу данных, на компьютер с "демонами" CheckPoint FireWallЦ1. То есть, на модули FireWall, которые обеспечивают стратегию защиты сети. "Демон" CheckPoint FireWallЦ1 загрузит новый Инспекционный Код в Модуль Проверки CheckPoint FireWallЦ1. Сетевой объект, на котором Модуль Проверки CheckPoint FireWallЦ1 установлен, называется "FireWalled system".

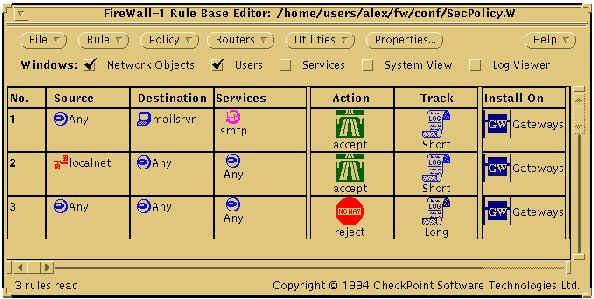

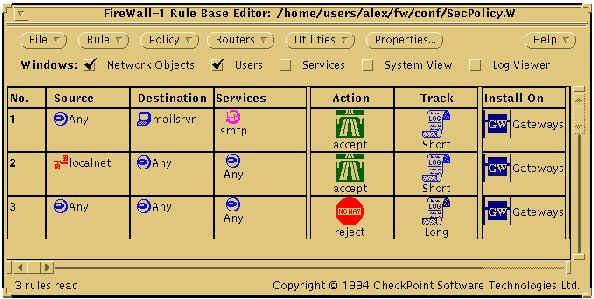

Рисунок 15. Пример Базы Правил.

Система с установленным FireWall будет выполнять те части Инспекционного Кода, которые относятся к ней, но вся регистрационная информация и предупреждения будут посылаться сетевому объекту, обозначенному как Мастер. Мастер хранит весь Инспекционный Код для каждой из систем FireWall, которыми он управляет. Если система FireWall теряет Инспекционный Код, по какой либо из причин, то она может восстановить свою работу, получив копию от Мастера. Практически Мастер и Станция Управления - работают на одном и том же компьютере. Можно так же назначить дополнительного Мастера, который примет управление, если основной Мастер выходит из строя.

Связь между Инспекционными Модулями и Станцией Управления осуществляется в защищенном режиме. Инспекционные Модули общаются со Станцией Управления, используя протокол SNMP Версии 2.

Процедура развертывания CheckPoint FireWallЦ1 полностью централизована. Другими словами, несмотря на то, что стратегия защиты может быть создана для более чем одного сетевого объекта и, как показано в следующем разделе, выполняться на нескольких уровнях, все объекты будут работать в контексте единой стратегии защиты, одной Базы Правил и на основе единого централизованного файла регистрации.

В дополнение к единой интегрированной стратегии защиты, администратор системы может, если требуется, поддерживать различные Базы Правил, которые будут выполняться, например, в разное время дня.

В случае маршрутизаторов, Списки Доступа, сгенерированные на основе стратегии защиты устанавливаются CheckPoint FireWallЦ1 непосредственно на маршрутизаторах. Для Cisco, FireWall-1 загружает список доступа, используя Expect сеанс, который эмулирует сеанс TELNET на маршрутизатор. Для маршрутизаторов Wellfleet, CheckPoint FireWallЦ1 использует SNMP.

Менеджер Сетевых Объектов определяет элементы, которые являются частью стратегии защиты. Только те объекты, которые являются частью стратегии защиты, должны быть определены пользователем. Они могут включать:

Рисунок 16. Окно Network Object Manager.

Каждый объект имеет набор атрибутов: сетевой адрес, маску подсети, и т.д. Некоторые из этих атрибутов определяются пользователем, в то время как другие извлекаются CheckPoint FireWallЦ1 из сетевых баз данных (файлов) из /etc, Сетевых Информационных служб (NIS+ и дp), сетевых баз данных DNS. Агенты SNMP используются для извлечения дополнительной информации, включая конфигурацию интерфейсов и компьютеров, маршрутизаторов и шлюзов. Объекты могут быть объединены в группы и иерархии.

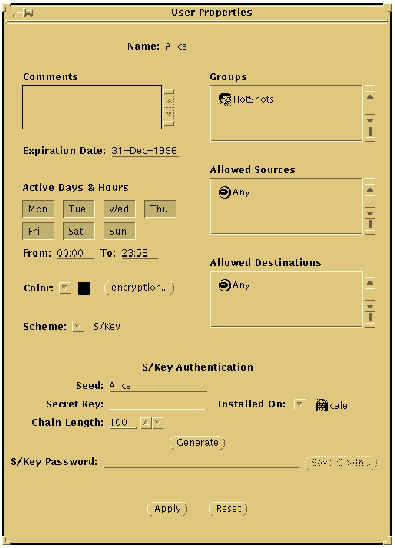

CheckPoint FireWallЦ1 предоставляет привилегии доступа, которые могут быть установлены непосредственно для каждого пользователя и для группы. Можно создавать группы пользователей и задавать привилегии доступа для них, включая разрешенных адресатов и получателей пакетов, а также схемы идентификации пользователей.

Рисунок 17. Окно User Properties.

Диспетчер Сетевых Служб определяет услуги, известные системе и используемые в стратегии защиты. Все сетевые услуги экранируются и контролируются, даже те, которые не определены явно. Широкий набор TCP/IP и Internet услуг определен заранее и содержит:

Новые услуги могут быть определены путем выбора типа сервиса и установки его атрибутов. Типы сервисов включают:

Услуги могут быть сгруппированы в семейства и иерархии. Например: NFS (программа монтирования, NFS-сервер, диспетчер блокировок), NIS+ /yp, и WWW (HTTP, FTP, Archie, Gopher, и т.д.).

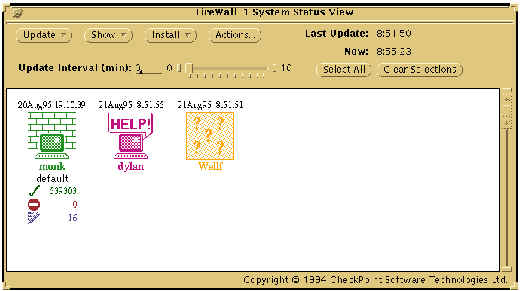

Окно Состояния Системы отображает текущее состояние всех Модулей FireWall и маршрутизаторов Wellfleet в любое заданное время. Генерируемые отчеты включают состояние Модуля FireWall, статистику по пакетам (пропущено, блокировано, зарегистрировано, и т.д.).

Рисунок 18.Окно Состояния Системы.

CheckPoint FireWallЦ1 устанавливает собственный "демон"SNMP Version 2 SNMP на компьютеры с системой FireWall. SNMP CheckPoint FireWallЦ1 "демон" использует или стандартный MIB SNMP или расширенный MIB CheckPoint FireWallЦ1. Агент SNMP, используемый Модулями FireWall, может экспортировать информацию в другие интегрированные с CheckPoint платформы управления сетями. Кроме того, CheckPoint FireWallЦ1 может выдавать TRAP по SNMP как часть системы оповещения.

В Базе Правил администратор может определять правила регистрации и оповещения администратора для любой попытки связи, независимо от того пропускается ли пакет или нет. Форматы данных для регистрации и предупреждения, а также действия, связанные с ними, открыты и могут быть настроены пользователем. Стандартные форматы содержат информацию об источнике и адресате, сервисе, используемом протоколе, времени и дате, исходном порте, предпринимаемом действии (установлено соединение, пропущено, блокировано), файле регистрации и типе предупреждения, номере правила, пользователе, а также Модуле FireWall, который инициировал зарегистрированное событие. Любая информация о попытке связи может регистрироваться или использоваться для вызова сообщения (например, высветить окно с предупреждением, послать почтовое сообщение).

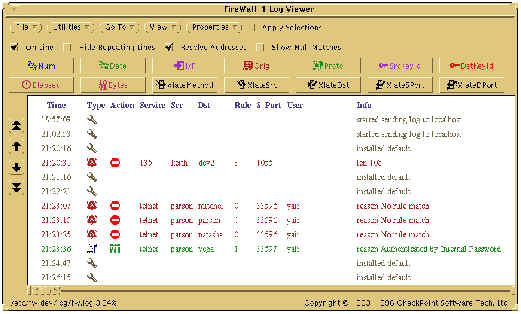

Рисунок 19. Программа Просмотра Статистики.

Программа просмотра статистики отображает каждое регистрируемое событие, включая попытки связи, этапы инсталляции стратегии защиты, выключение системы и т.д. Для каждого события будет отображаться соответствующая информация. Информационные поля могут отображаться или скрываться. Цвета и иконки, связанные с событиями и полями обеспечивают легко читаемое визуальное представление.

Регистрационные записи можно фильтровать и осуществлять поиск по ним, их можно распечатать или сгенерировать отчет. Поиск быстро отслеживает события, представляющие интерес. Отчеты генерируются с применением критериев отбора к выделенным полям, обеспечивая сложные и исчерпывающие выборки. Отчеты могут просматриваться, экспортироваться в текстовый формат или выводиться на POSTSCRIPT устройство.

Интерактивные возможности просмотра показывают действия системы в реальном масштабе времени. Коммуникационные узлы, информация о которых появляется в файле регистрации, могут быть исследованы с помощью SNMP протокола непосредственно из программы просмотра статистики.

CheckPoint FireWallЦ1 включает мощный и интуитивный графический интерфейс пользователя и интерфейс командной строки. Консоль Управления CheckPoint FireWallЦ1 работает в системе Windows, Solaris, OpenWindows и OPEN LOOKо X11R5. Все возможности CheckPoint FireWallЦ1 доступны из командной строки, что позволяет работать с ним со стандартного компьютерного терминала.

Интерфейс командной строки можно использоваться вместе с инструментальными средствами стандартной системы типа awk и grep, вызывая созданные пользователем процедуры для анализа и сканирования файла регистрации и состояния. Кроме того, различные Базы Правил могут активизироваться в разное время дня и/или недели, используя интерфейс командной строки вместе с утилитой crontab.

В CheckPoint FireWallЦ1 стратегия защиты описана Инспекционным Сценарием на языке INSPECT FireWall-1. Инспекционные Сценарии представляют собой легко читаемые ASCII файлы и могут быть написаны с использованием любого текстового редактора. Графический интерфейс пользователя генерирует Инспекционные Сценарии на том же самом языке. В последствии Инспекционные Сценарии компилируются в Инспекционный Код, который загружается и выполняется Модулями FireWall.

Возможность непосредственного редактирования Инспекционного Сценария облегчает отладку и адаптирует его к специальным требованиям заказчика.