CheckPoint FireWallЦ1 позволяет определять стратегию защиты на уровне пользователей, где проверяется не только источник пакета, адресат и номер порта, но, кроме того, распознаются отдельные пользователи интерактивных сеансов (TELNET или FTP).

Когда опция определения подлинности пользователя разрешена в системе, CheckPoint FireWallЦ1 заменяет стандартные FTP и TELNET "демоны" на шлюзах с FireWall Модулем на специальные FTP и TELNET "демоны" от CheckPoint FireWallЦ1. CheckPoint FireWallЦ1 требует для начала интерактивного сеанса, чтобы пользователь из "разрешенного источника" в течение "дозволенного интервала времени" (как определено в Базе Правил или в Атрибутах Пользователя) сначала вошел в систему на шлюзе на котором установлен User Authentication модуль.

Когда TELNET или FTP "демон" CheckPoint FireWallЦ1, выполняющийся на прикладном уровне, получает запрос на установление соединения, он инициализирует процедуру идентификации пользователя в соответствии с определенной для него схемой. Например, если установлен механизм авторизации Secur Id, то CheckPoint FireWallЦ1 "демон" запрашивает авторизацию от локального клиента ACE. Идентифицированный пользователь должен затем указать "хост" для интерактивного сеанса. CheckPoint FireWallЦ1 затем проверяет, определен ли данный "хост" как разрешенный (в поле получателя) для данного пользователя.

Даже после того, как пользователь был идентифицирован, CheckPoint FireWallЦ1 не позволяет открыть интерактивный сеанс непосредственно на указанной машине. Вместо этого CheckPoint FireWallЦ1 запускает TELNET или FTP "демон" на шлюзе и активизирует защищенный интерактивный сеанс на указанном компьютере. Пакеты интерактивного сеанса инспектируются Модулем Проверки CheckPoint FireWallЦ1 при попадании на шлюз и передаются далее в TELNET FireWall-1 или FTP FireWall-1 "демон" на прикладном уровне. После этого пакеты поступают снова в Модуль Проверки CheckPoint FireWallЦ1, который будет проверять их еще раз, прежде чем они попадут на указанный компьютер. В каждом пункте маршрута пакеты могут регистрироваться и может быть выдано предупреждающее сообщение. Таким образом, интерактивный сеанс TELNET CheckPoint FireWallЦ1 или FTP надежно защищается, но пользователь не чувствует этого, кроме момента регистрации при начальном входе в систему, и имеет полную иллюзию работы непосредственно на нужном компьютере.

Хотя стратегия защиты выполнена на различных уровнях протокола IP, имеется только одна стратегия защиты, одна База Правил, одна централизованная регистрация и механизм оповещения для всех уровней.

HTTP CheckPoint FireWallЦ1 Authenticating Proxy обеспечивает механизм для идентификации пользователей услуг HTTP. HTTP CheckPoint FireWallЦ1 Authenticating Proxy выполняется на шлюзе и может защищать любое число серверов HTTP во внутренней сети.

Для примера, предположим, что в конфигурации, описанной на рисунке 5, имеются серверы HTTP на всех компьютерах (то есть на Tower, Bridge и BigBen), которые защищены HTTP CheckPoint FireWallЦ1 Authenticating Proxy на шлюзе Лондон.

Рисунок 21. Сетевая Конфигурация с HTTP Authenticating Proxy.

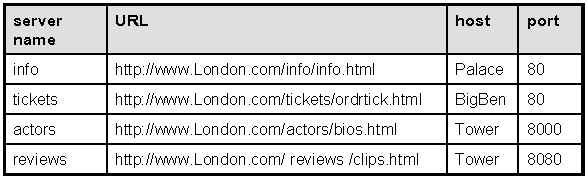

URLs должен быть задан следующим образом:

http://<gateway>/<logical server name>/<resource name>.

Где <resource name> указывает на часть URL, которая относится непосредственно к WWW серверу. Обычно это имя файла.

Предположим что следующие серверы HTTP имеются на:

Таблица 1. Серверы и URLs.

В этом случае шлюз — "www.London.com", имена серверов определены в поле имени в окне

Control Properties/Authentication, где определяется связь между именем сервера,

именем компьютера и портом.

Для всех внешних соединений известно только одно имя — "www.London.com".

Пользователь, который пытается обратиться к серверам HTTP, например, определяя URL http://www.London.com/actors/bios.html, будет задержан HTTP Authenticating Proxy на шлюзе Лондон. Затем на его экране отобразится окно, в котором пользователя попросят ввести идентификатор и пароль для доступа к серверам HTTP.

Идентификация Клиента работает с любыми протоколами и TELNET, FTP и HTTP в часности. Она обеспечивает механизм, не зависящий от приложения и стандарта. Нет никакой необходимости вносить изменения в приложение, как для сервера так и для клиента. Администратор может определять для каждого конкретного случая, какой должна быть процедура опознания, какой сервер и приложения доступны и в какое время, а также сколько сеансов разрешается. После начала сеанса, CheckPoint FireWallЦ1 SMLI технология обеспечит самую высокую эффективность работы. Никакие proxies не используются, поэтому очень высокие показатели производительности достигаются даже на обычных рабочих станциях. Данное средство полностью интегрировано Базой Правил, графическим интерфейсом пользователя и средством Log Viewer.